Como a Synology combate o crescimento do ransomware

A frequência dos ataques cibernéticos continua a aumentar a nível mundial, especialmente em Itália, onde aumentaram surpreendentemente 65%, de acordo com o relatório mais recente do Clusit. Estes ataques envolvem principalmente crimes cibernéticos destinados a monetizá-los, representando mais de três quartos de todos os incidentes relatados. O ransomware continua a ser a principal arma utilizada pelos atacantes devido à sua capacidade de imobilizar organizações vítimas e extorquir pagamentos através de ameaças de divulgação de dados sensíveis ou de cessação de operações. Reconhecendo esta ameaça, empresas como a Synology, fabricantes de dispositivos Network Attached Storage (NAS), desenvolveram soluções para ajudar a mitigar estes riscos. Seus produtos oferecem recursos de backup automatizados, juntamente com recursos de snapshot projetados para proteger contra ataques de ransomware direcionados ao sistema.

Ransomware: o resultado final

O ransomware existe desde o final do século 20, inicialmente aparecendo com o Trojan PC Cyborg, também conhecido como AIDS, em 1989. Esse software malicioso criptografaria os dados dos usuários e exigiria pagamento em troca da chave de descriptografia. Embora o conceito fosse novo na altura, a utilização de encriptação simétrica e a importância limitada dos sistemas de TI naquela época resultaram num desrespeito generalizado por tais ataques. No entanto, o ransomware ressurgiu com o advento da criptografia de chave assimétrica, que apresenta obstáculos muito maiores à decifração do que o seu antecessor. Além disso, a ascensão de moedas digitais como o Bitcoin, proporcionando aos cibercriminosos um meio de receber pagamentos eletronicamente e ao mesmo tempo

Nos ataques cibernéticos contemporâneos, os perpetradores não se limitam apenas à criptografia; em vez disso, empregam tácticas suplementares, como a extorsão dupla ou tripla. Estas envolvem o descarregamento de informações sensíveis antes de as encriptar, utilizando posteriormente esta alavanca para coagir as vítimas com ameaças de disseminação, o que pode resultar em consequências significativas que afetam a sua reputação e fiabilidade, ao mesmo tempo que obstruem as suas funções. Essas interrupções vão além de breves períodos de inatividade, às vezes durando várias semanas ou até meses. As evidências sugerem que quase três quartos (71%) das empresas não conseguem recuperar o acesso aos seus dados após um encontro com ransomware. Embora o pagamento do resgate exigido possa aliviar alguma pressão, não garante necessariamente o restabelecimento imediato da normalidade.

Anatomia de um ataque de ransomware

De modo geral, indivíduos com intenções maliciosas aderem a uma sequência predeterminada de ações antes de infectar os sistemas alvo com ransomware.

-Observação: Reúna informações sobre o alvo. -Infiltração: tentativas de induzi-lo a clicar em links maliciosos (explorando vulnerabilidades do sistema ou software para se infiltrar). -Stakeout: preparação para o ataque real, coletando continuamente informações sobre a empresa e adquirindo dados críticos. -Destruição e ataque: criptografia de dados originais e exclusão de dados de backup. -Negociação do resgate: se as negociações falharem, os criminosos, além de não fornecerem as chaves de descriptografia, também podem fazer upload dos dados confidenciais roubados online.

Para que as empresas se protejam contra danos, é crucial que atualizem regularmente os seus sistemas, realizem cópias de segurança seguras regularmente e ofereçam educação contínua aos seus funcionários, permitindo-lhes identificar possíveis perigos e evitar serem enganados por táticas enganosas. empregados por cibercriminosos.

A importância de um plano de recuperação de desastres

À luz das perspectivas partilhadas pelos profissionais de segurança, a questão pertinente a ponderar não é se alguém será sujeito a uma agressão, mas sim quando tal eventualidade poderá ocorrer. A escala ou magnitude de uma empresa é irrelevante; tanto as grandes empresas como as entidades de pequena e média dimensão são suscetíveis a ameaças potenciais. Consequentemente, é imperativo que as organizações desenvolvam um plano de contingência que descreva as medidas a tomar caso as barreiras de segurança sejam comprometidas e um intruso obtenha acesso não autorizado a informações confidenciais.

Uma estratégia de backup abrangente deve começar quebrando as barreiras de informação. É imperativo que todas as fontes de dados e aplicativos de negócios sejam incorporados ao processo de backup. A automação é fundamental; a intervenção manual não é mais viável no ambiente acelerado de hoje. A infraestrutura de hardware e software deve suportar automação completa. Além disso, deve-se considerar o período de retenção, que idealmente deve se estender além da detecção inicial de um ataque. Os cibercriminosos frequentemente permanecem sem serem detectados por longos períodos, às vezes mais de 90 dias, antes de implantarem suas intenções maliciosas. Portanto, o teste de sistemas de backup é crucial para garantir a sua funcionalidade. Infelizmente, muitas organizações negligenciam esta etapa, levando a problemas inesperados durante as tentativas de restauração.

Conselhos da Synology sobre como implementar uma política de recuperação de desastres contra ransomware

Proteção de dados

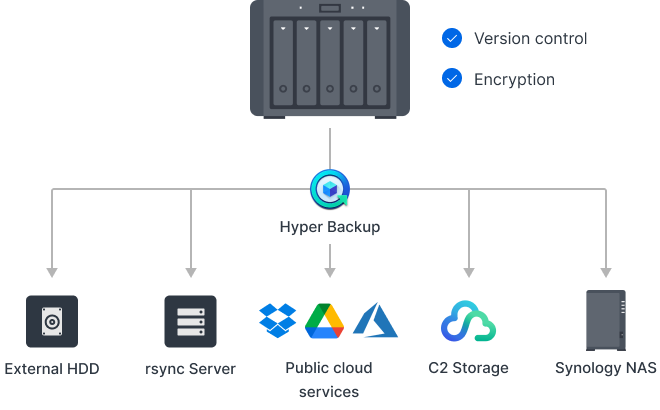

Uma solução centralizada de backup multiplataforma é fornecida para proteger informações que abrangem diversas plataformas, abrangendo tanto a base da empresa quanto seus serviços baseados em nuvem. Esta abordagem abrangente garante segurança de dados contínua em todo o ambiente tecnológico.

Mantenha uma estratégia robusta de proteção de dados aderindo à regra de backup 3-2-1, que envolve o armazenamento de dados em diversas plataformas, como dispositivos locais, unidades de rede e serviços em nuvem. Além disso, garanta que pelo menos uma cópia seja armazenada remotamente, proporcionando garantia de recuperação de desastres e garantindo a continuidade dos negócios.

Proteção de backup

É preciso garantir que os backups imutáveis sejam confiáveis para evitar qualquer alteração ou apagamento não aprovado, protegendo as informações corporativas contra os efeitos prejudiciais do ransomware e outros ataques malévolos.

Para se proteger contra o risco de ransomware afetar os dados de backup, é crucial que o local de armazenamento dos backups permaneça completamente desconectado e desprovido de qualquer conexão com outros sistemas. Isso garante que, mesmo que ocorra um ataque de ransomware, as cópias de backup permaneçam inalteradas e possam ser usadas para restaurar dados.

Recuperação de dados

É altamente recomendável que os indivíduos realizem regularmente uma série de avaliações e exercícios para avaliar continuamente a sua capacidade de recuperação de dados em caso de qualquer acidente relacionado com o ciberespaço.

A solução oferece uma variedade de opções de recuperação, como restauração completa do sistema, recuperação seletiva de dados e restauração de banco de dados, permitindo que os usuários tomem decisões informadas sobre a melhor abordagem para suas necessidades específicas.

A funcionalidade de um Synology NAS vai além das suas capacidades básicas, abrangendo vários recursos adicionais que são acessíveis em todos os níveis de modelo, incluindo dispositivos básicos. Esses atributos são notavelmente fáceis de usar, permitindo que indivíduos com conhecimento técnico limitado, como aqueles encontrados em pequenas empresas e empreendimentos independentes, os habilitem facilmente.

*️⃣ Link da fonte: